(cc) binaryape - Flickr

Estamos presenciando el final de los discos Floppy, aquellos plásticos y volátiles compañeros que para muchos de nosotros fueron el primer medio de almacenamiento portátil y alojaron trabajos de colegio y universidad, juegos y programas. No diré películas y fotos porque con suerte existían, en mis tiempos.

Resulta que Sony ha decidido terminar con la producción de discos floppy de 3.5″ y 1.44MB de capacidad, los últimos que quedaban en su repertorio, en marzo del próximo año. La razón es que su brusco decenso y acelerada desaparición de los equipos recientes no justifican mantener las lineas producivas. Piensen que las ventas mundiales bajaron de 47 millones de unidades en el 2000 a menos de 9 millones el año pasado. Ahora todo el mundo prefiere mover sus cosas por internet -con Dropbox o incluso Rapidshare por ejemplo- o si es un archivo muy pesado, con pendrives o DVDs. Hasta me atrevo a decir: si cabe en un diskette, mejor mándatelo a ti mismo via mail.

No nos extrañemos tampoco: la mayoría de los fabricantes hace tiempo que dejaron de incluir disqueteras en sus equipos. Sin ir más lejos, cuando el único amigo Maquero que teníamos en la Universidad (miembro de la Brigada Mac y todo…) se compró su G4 en 1998, lo molestamos durante semanas porque la mugre no traía disquetera, tanto así que se compró una disquetera USB de puro atormentado.

Ustedes dirán: si Sony se sale, igual quedan otros fabricantes. Mal que mal, en Japón que es su principal mercado, Sony controla sólo el 70% del mercado de los Floppy. El problema es que el otro 30% no son competidores serios, son puros fabricantes chicos y atomizados que no bastan para mantener el formato andando en el largo plazo. En otras palabras, esto no es una muerte instantánea para el Floppy, pero sí la certeza de que sus días están contados.

Mis recuerdos con el Floppy Disk empiezan con los viejos discos de 5 1/4 ” y capacidad 360Kb. Llegué a tener como 500 de ellos repletos de los paupérrimos juegos que existían para PC a fines de los 80 y principios de los 90. Mi computador tenía dos de estas disqueteras así que tenía un verdadero centro de copiado gracias al Diskcopy y otros programas.

Con el tiempo empezaron a aparecer los Floppy de 3.5″ y 720Kb, y por su mayor rigidez más de alguien pensó que esos eran los “discos duros” de los que hablaban los más entendidos. Luego vinieron los discos de alta densidad, 1.44Mb en un disquette, todo una locura. Estos discos eran mucho más caros que los de baja densidad, pero había una pillería para convertir los de baja en discos de alta, simplemente perforando una abertura en el armazón, en un punto clave que no dañaba el disco y permitía formatearlo en HD.

Hablando de formatear, también había un programa medio sospechoso que permitía formatear los floppy en capacidades no estándar. A los discos de 360Kb permitía sacarles 400Kb, y a los de 1.44 hasta 1.6Mb. Me imagino que aprovechaba sectores que el formateo normal reserva para corrección de errores o redundancia, o que además empleaba compresión. No lo sé, pero había que cargar una especie de driver en el autoexec.bat para poder leer los discos así formateados, y además no duraban mucho.

En fin, parafraseando a Neruda, este es el último dolor de cabeza que los Floppy me causan, y también el último post que les escribo.

biométricas.

Actualizaciones automáticas para aplicaciones: Las aplicaciones recibirán actualizaciones automáticas, consiguiendo tener siempre la última versión del software.

Actualizaciones automáticas para aplicaciones: Las aplicaciones recibirán actualizaciones automáticas, consiguiendo tener siempre la última versión del software.

Pese al terremoto y a la

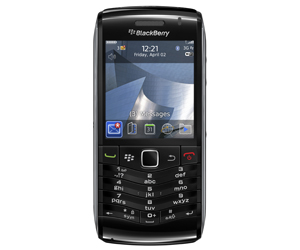

Pese al terremoto y a la  Junto a esto, Blackberry Pearl 3G integra 256 MB de memoria Flash interna (aunque incluye ranura para tajetas MicroSD), una pantalla de 360 x 400 puntos por pulgadas y un controlador óptico para la navegación por los menús, así como una cámara de 3.2 Megapíxeles.

Junto a esto, Blackberry Pearl 3G integra 256 MB de memoria Flash interna (aunque incluye ranura para tajetas MicroSD), una pantalla de 360 x 400 puntos por pulgadas y un controlador óptico para la navegación por los menús, así como una cámara de 3.2 Megapíxeles.