Una temible pieza de malware que está infectando a cerca de un millón de PC está robando una “tremenda” cantidad de información financiera de usuarios y empresas que entran en las páginas webs de sus bancos, aseguradoras o tiendas on-line.

Se trata de Clampi, “el más profesional malware ladrón de datos que jamás haya visto”, declara Joe Stewart, director de investigación de malware en SecureWorks. “Sabemos de otros malwares muy sofisticados y que tienen un amplio margen de acción. Pero éste está teniendo un gran impacto en los usuarios”.

Clampi es un troyano que ha infectado en todo el mundo entre 100.000 y un millón de PC con Windows, “no tenemos un modo exacto de contabilizar los equipos afectados”, ha confesado, declarando que afecta a los nombres y contraseñas de usuarios de 4.500 páginas Web. Es un número asombroso, tal y como explica Stewart, quien confiesa haber identificado 1.400 de estas 4.500 páginas. “Es cierto que hay otros muchos troyanos bancarios, pero suelen tener como objetivo unas 20 o 30 webs”.

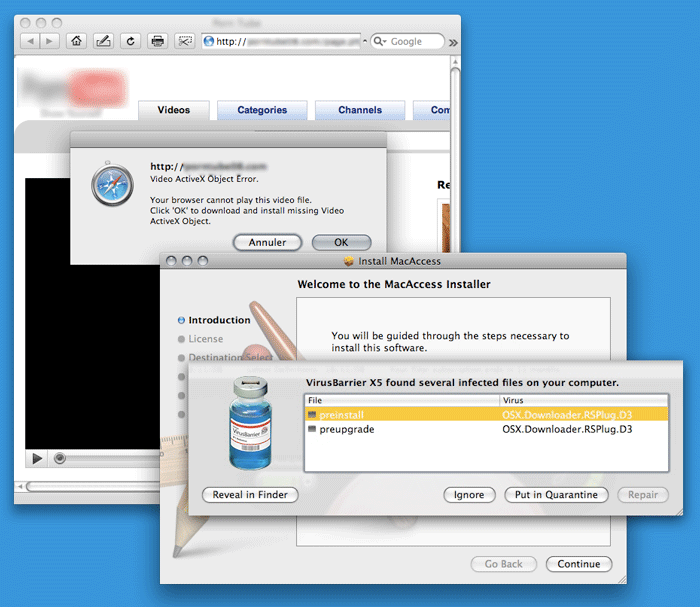

Los hackers introducen Clampi en los PC engañando a los usuarios para que abran un archivo que aparece adjunto en un mensaje de correo electrónico o bien utilizando un conjunto de herramientas de multiexplotación que intenta introducir código de ataque en diferentes vulnerabilidades de Windows. Una vez introducidos en una máquina, el troyano monitoriza las sesiones Web del equipo y si el propietario del PC entra en una de estas 4.500 páginas, captura los nombres de usuarios, las contraseñas, los PIN o cualquier otra información personal utilizada para entrar en estas webs o para rellenar formularios.

Periódicamente, Clampi “llama a casa” para mandar la información obtenida a un servidor controlado por los hackers que entonces pasan a la acción y vacían las cuentas de los usuarios o compran bienes utilizando información robada de las tarjetas de crédito.

Aunque éste es el modo en que suelen actuar la mayor parte de los malwares, Stewart ha declarado que Clampi es diferente, tanto por la evidente escala de sus operaciones, como también por las múltiples capas de encriptación y engaño que utilizan sus creadores para ocultar el código de ataque y hacerlo prácticamente imposible para que sea investigado o descubrir cómo funciona realmente.

Stewart comenzó a seguirle los pasos a Clampi en 2007, pero realmente ha llevado a cabo un análisis más exhaustivo a principios de este año. “El embalaje que utiliza Clampi es muy sofisticado y hace realmente muy difícil invertir la ingeniería. Es la pieza de malware más difícil que he visto jamás”. Los investigadores de seguridad  suelen invertir el malware, separándolo e intentando descifrar cómo funciona, durante sus investigaciones.

suelen invertir el malware, separándolo e intentando descifrar cómo funciona, durante sus investigaciones.

“Están usando paquetes basados en máquinas virtuales, lo que les permite tomar código desde un conjunto de instrucciones de CPU virtuales, de ese modo, la siguiente vez que se empaqueta, es totalmente diferente. Por eso, no se puede analizar con herramientas convencionales, como una depuradora. Es realmente difícil seguirle los pasos”.

Este troyano también encripta el tráfico entre los sistemas pirateados y el servidor de la red, y lo hace utilizando multiples métodos. No solo encripta el tráfico de comunicaciones de la red, sino también las líneas dentro del código de ataque. Clampi también utiliza otra táctica inusual para esconderse de los escáneres antivirus, sus módulos son almacenados encriptados en el registro de Windows.

Su depurada manera de operar también le separa de otros malware financieros. “No se dirige sólo a páginas de banca, sino a toda una variedad de páginas donde la gente introduce sus datos y que a ellos les sirve para robar dinero de algún modo”, explica Stewart. Entre las 1.400 páginas Web que él ha identificado, se encuentran desde portales de información militar a páginas de aseguradoras, funerarias, casinos on-line, redes de publicidad o de noticias. Los sitios están hospedados en 70 países diferentes. “Eso nos da a entender que se trata de una gran operación en el back end”.

Por eso, es imposible asegurar, aunque todas las pistas conducen hasta Rusia o algún país del Este, cuáles son las bases de la banda criminal que está desarrollando esta red. “Parece que hubiera un único grupo detrás de todo esto. No hemos visto los típicos foros encubiertos que tratan sobre ello, lo que también es una razón por la que hay tan poca cobertura sobre Clampi hasta ahora. El grupo es muy secreto”.

De hecho, Stewart tiene pocas esperanzas de llegar a atrapar a los criminales que están detrás de Clampi. Los servidores que utilizan para dirigir la red de PC robot no están hospedados por un servicio habitual, sino que están escondidos en PC de la red. “No creo que lleguemos a descubrir los servidores”, ha admitido Stewart.

A una víctima de este ataque le robaron cerca de 75.000 dólares, tal y como ha publicado el Washington Post. El cofundador de la compañía defraudada, Auto Parts, de Gainesville, Henry Slack, declaró al periódico que el malware le robó información de sus cuentas bancarias y luego movió el dinero a diferentes cuentas de todo Estados Unidos.

Lo cierto es que Clampi ha estado dentro del PC de Slack durante más de un año, hasta que los controladores de la red utilizaron la información robada para entrar en la cuenta bancaria de la compañía.

Un modo que tenemos los usuarios para bloquear a este troyano es realizar cualquier actividad financiera en PC aislados, que únicamente se utilicen para conectarse a páginas de bancos, aseguradoras y demás. Este consejo funciona, porque Clampi se extiende mejor en redes empresariales. Si consigue infectar a un PC dentro de una organización, utiliza una herramienta Windows realizada por Microsoft para copiar el troyano en todas las máquinas del dominio. “Clampi puede extenderse en las redes de Microsoft como si fuera un gusano”, concluye Stewart.

No hay comentarios:

Publicar un comentario